政府組態基準

因應資訊安全的風險日增,各產業規範或公司組織自訂的資安準則應運而生。政府為了所屬機關的資訊系統能有基本的資安要求,訂定了「政府組態基準(Government Configuration Baseline,簡稱GCB) 」,以規範資通訊設備(如個人電腦、伺服器主機及網通設備…等)的一致設定(如密碼長度、更新期限…等),以降低駭客入侵引發資安事件之風險。相關定義可以參考行政院國家資通安全會報技服中心提供的網址:https://www.nccst.nat.gov.tw/GCB#

GCB 涵蓋了常使用的產品與平台,依網站自己提供的分類,包含:作業系統、瀏覽器、網通設備與應用程式。就我們日常熟悉的資訊系統應用而言,約略可歸納為OS(Windows、Windows Server、Linux)、Office、瀏覽器(IE、Edge、Chrome、Firefox)、網路設備與防火牆(Juniper、Fortinet、Cisco)、Web Server(IIS、Apache HTTP Server)、Exchange和SQL Server,各項產品最新的版本多落在2016年。畢竟軟體包羅萬象日新月異,要不斷釐清各種應用交互影響下的基本設定,委實不易,僅能先從較廣泛而共通的點開始。

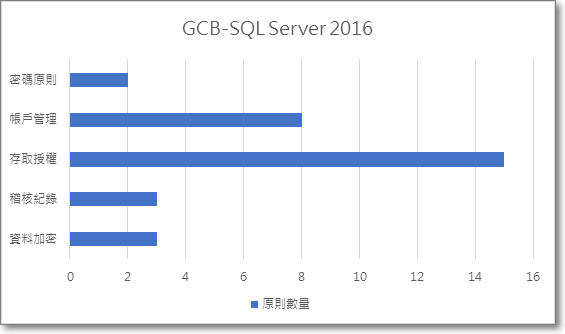

就關聯式資料庫而言,在GCB文件列表僅看到了SQL Server 2016版,可從以下網址下載:https://www.nccst.nat.gov.tw/GCBDownloadDetail?lang=zh&seq=1077。其內規範了 31 項設定原則,文內有針對各原則提供說明與檢核/設定的方式。其涵蓋面向如下表列:

因為一個組織內的SQL Server為數眾多,涵蓋開發、測試、正式、備援等不同用途,往往一套重要系統因應不同生命週期要準備4~5套SQL Server(例如金融產業的測試還會再分系統整合測試、使用者接受度測試等不同的測試階段,而採不同安全等級要求的SQL Server。外加異地備援的SQL Server,若正式與備援皆採用AG高可用技術,則該系統所有階段用到的SQL Server可能達8套以上)。上述需求導致中大型的企業、部門往往有上百套的SQL Server。其OS平台、產品版本、用途、存取/整合的技術、資安等級、維護措施…等,皆大不相同。

套用統一而基本的設定規範行之有年,除了微軟AD的GPO(Group Policy Object)外,也有很多資安工具會套基本要求。而金融企業往往也有自己的資安規範套用方式,各家做法不一,但殊途同歸。

然而套用資安規範並不容易,一般設定規範採集中套用,但因為資安相關屬性的查詢與設定往往需要高權限,若集中poll各系統平台,讓一個點有至高權限又打通各防火牆存取所有系統,這本身就違反安全精神。但要針對百台以上的SQL Server查詢與設定,就需要各伺服器的自動化排程作業了。

查詢系統是否符合規範,除了要週期性執行外,也需要集中查詢的結果,才好確認設定套用的涵蓋率,分析與追蹤無法採用規範設定的例外案。畢竟套用某些安全設定可能直接毀了該系統,需要時間來改寫與驗測,採逐步套用部分設定的方式,持續追蹤與施做。

而套用安全設定的本身就是個安全議題,可能套用某項設定後,系統就無法提供正常功能。等於設定安全的當下對系統進行了DOS攻擊。我們多次碰到跨國企業套用外國總部派發的資安規範;導致全系統掛點而緊急回復的事件。

許多資安設定套用後要重開機才會生效,而系統重開機往往會排特定時間點,多個patch在此之前的不同時間安裝,累積到排定的維護時間才一次重開機,屆時系統起不來,往往需要抽絲剝繭分析是哪個安全policy或哪個patch導致的。所以套用某些特別的資安設定前,需要釐清原理原則、測試驗證,與系統開發工程師討論、照會系統擁有人並排定異動上線時程…等,經過種種流程後,方可施行。

規範會與時俱進,除了產品本身更版外,也會因為新的資安風險,新的整合應用而增/刪/修既有的原則條例。因此,規範的更版/維護與套用成為例行工作,這將更進一步要求整體流程的自動化與結果的分析呈現。